Cuando escuches piratear contraseñas, ¿qué os venís a la mente? ¿Un hacker malévolo sentado frente a pantallas cubiertas de texto digital al estilo Matrix? ¿O un adolescente que vive en el sótano que no ha visto la luz del día en tres semanas? ¿Qué tal una poderosa supercomputadora que intenta piratear el mundo entero?

La piratería se trata de una cosa: tu contraseña. Si alguien puede adivinar su contraseña, no necesita técnicas de piratería ni supercomputadoras sofisticadas. Simplemente iniciarán sesión, actuando como tú. Si tu contraseña es corta y simple, se acabó el juego.

Hay ocho tácticas comunes que usan los hackers para piratear tu contraseña. Vamos a ver.

1. Dictionary Hack

En primer lugar, en la guía de tácticas comunes para piratear contraseñas está el ataque de diccionario. ¿Por qué se llama ataque de diccionario? Porque automáticamente prueba cada palabra en un «diccionario» definido contra la contraseña. El diccionario no es estrictamente el que usaste en la escuela.

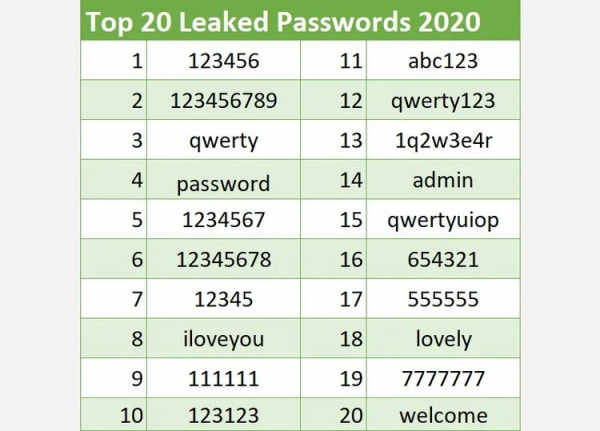

No. Este diccionario es en realidad un archivo pequeño que también contendrá las combinaciones de contraseñas más utilizadas. Eso incluye 123456, qwerty, contraseña, iloveyou y el clásico de todos los tiempos, hunter2.

La siguiente tabla detalla las contraseñas más filtradas en 2020. Tened en cuenta las similitudes entre las dos y asegúrate de no usar estas opciones increíblemente simples.

Ventajas: Rápido, normalmente desbloqueará algunas cuentas lamentablemente protegidas.

Contras: Incluso las contraseñas ligeramente más seguras permanecerán seguras.

Mantente seguro: usa una contraseña segura de un solo uso para cada cuenta, junto con una aplicación de administrador de contraseñas. El administrador de contraseñas te permite almacenar tus otras contraseñas en un repositorio. Luego, podéis usar una contraseña única y ridículamente segura para cada sitio.

2. Password Cracking

A continuación, el ataque de Password Cracking, mediante el cual un atacante prueba todas las combinaciones posibles de caracteres. Las contraseñas intentadas coincidirán con las especificaciones de las reglas de complejidad, por ejemplo, incluyendo una mayúscula, una minúscula, decimales de Pi, su pedido de pizza, etc.

Un ataque de Password Cracking también probará primero las combinaciones de caracteres alfanuméricos más comúnmente utilizadas. Estos incluyen las contraseñas enumeradas anteriormente, así como 1q2w3e4r5t, zxcvbnm y qwertyuiop. Puede llevar mucho tiempo averiguar una contraseña con este método, pero eso depende completamente de la complejidad de la contraseña.

Ventajas: teóricamente, descifrará cualquier contraseña probando todas las combinaciones.

Contras: Dependiendo de la longitud y la dificultad de la contraseña, puede llevar mucho tiempo. Agrega algunas variables como $, &, {o], y averiguar la contraseña se vuelve extremadamente difícil.

Mantente seguro: utiliza siempre una combinación variable de caracteres y, cuando sea posible, introduce símbolos adicionales para aumentar la complejidad.

3. Phishing

Esto no es estrictamente un «truco», pero ser víctima de un intento de phishing o spear-phishing generalmente terminará mal. Los correos electrónicos de phishing generales se envían por miles de millones a todo tipo de usuarios de Internet en todo el mundo.

Un correo electrónico de suplantación de identidad generalmente funciona así:

- El usuario objetivo recibe un correo electrónico falso que supuestamente proviene de una organización o empresa importante

- El correo electrónico falsificado exige atención inmediata, con un enlace a un sitio web

- El enlace al sitio web en realidad enlaza a un portal de inicio de sesión falso, simulado para que aparezca exactamente igual que el sitio legítimo

- El usuario objetivo desprevenido ingresa sus credenciales de inicio de sesión y se le redirige o se le dice que vuelva a intentarlo.

- Las credenciales de usuario son robadas, vendidas o utilizadas de forma nefasta (o ambas cosas)

El volumen de correo no deseado diario enviado en todo el mundo sigue siendo alto. De hecho, representa más de la mitad de todos los correos electrónicos enviados a nivel mundial. Además, el volumen de archivos adjuntos maliciosos también es alto, y Kaspersky notó más de 92 millones de archivos adjuntos maliciosos de enero a junio de 2020. Recuerda, esto es solo para Kaspersky, por lo que el número real es mucho mayor.

En 2017, el mayor señuelo de phishing era una factura falsa. Sin embargo, en 2020, la pandemia de COVID-19 proporcionó una nueva amenaza de phishing.

En abril de 2020, poco después de que muchos países entraran en bloqueo pandémico, Google anunció que estaba bloqueando más de 18 millones de correos electrónicos maliciosos de spam y phishing con temática COVID-19 por día. Una gran cantidad de estos correos electrónicos utilizan marcas oficiales del gobierno o de organizaciones de salud. ¿Para qué? Para legitimarse y para tomar a las víctimas con la guardia baja.

Ventajas: el usuario entrega literalmente su información de inicio de sesión, incluida la contraseña. Tasa de aciertos relativamente alta, que se adapta fácilmente a servicios específicos o personas específicas en un ataque de spear phishing.

Contras: los correos electrónicos no deseados se filtran fácilmente. Además, los dominios de correo no deseado se incluyen en la lista negra y los principales proveedores como Google actualizan constantemente las protecciones.

Mantente seguro: hemos cubierto cómo detectar un correo electrónico de phishing. Además, aumenta tu filtro de spam a tu configuración más alta o, mejor aún, usa una lista blanca proactiva. Utiliza un verificador de enlaces para determinar si un enlace de correo electrónico es legítimo antes de hacer clic.

4. Social Engineering

La ingeniería social es esencialmente phishing en el mundo real, lejos de la pantalla. Es otra forma de piratear contraseñas.

Una parte fundamental de cualquier auditoría de seguridad es evaluar lo que entiende toda la fuerza laboral. En este caso, una empresa de seguridad llamará a la empresa que está auditando. El «atacante» le dice a la persona que habla por teléfono que es el nuevo equipo de soporte técnico de la oficina y que necesita la contraseña más reciente para algo específico. Un individuo desprevenido puede entregar las llaves del reino sin detenerse a pensar.

Lo que da miedo es la frecuencia con la que esto funciona. La ingeniería social ha existido durante siglos. Ser engañoso para entrar a un área segura es un método común de ataque y solo se protege con educación. Esto se debe a que el ataque no siempre pedirá directamente una contraseña. Podría ser un plomero o un electricista falso que solicite la entrada a un edificio seguro, etc.

Ventajas: los ingenieros sociales expertos pueden extraer información de gran valor de una variedad de objetivos. Se puede implementar contra casi cualquier persona, en cualquier lugar. Extremadamente sigiloso.

Contras: Una falla en la ingeniería social puede generar sospechas sobre un ataque inminente, incertidumbre sobre si se obtiene la información correcta.

Mantente seguro: un ataque de ingeniería social exitoso estará completo cuando se dé cuenta de que algo anda mal. La educación y la concienciación sobre la seguridad son una táctica de mitigación fundamental. Evite publicar información personal que luego pueda usarse en tu contra.

5. Rainbow Table

Rainbow Table suele piratear contraseñas fuera de línea. Por ejemplo, un atacante ha adquirido una lista de nombres de usuario y contraseñas, pero están encriptadas. La contraseña cifrada tiene un hash. Esto significa que se ve completamente diferente a la contraseña original.

Por ejemplo, tu contraseña es (¡con suerte no!) Logmein. El hash MD5 conocido para esta contraseña es «8f4047e3233b39e4444e1aef240e80aa».

En ciertos casos, el atacante ejecutará una lista de contraseñas de texto sin formato a través de un algoritmo hash. ¿Cómo? Comparando los resultados con un archivo de contraseña cifrado. En otros casos, el algoritmo de cifrado es vulnerable y la mayoría de las contraseñas ya están descifradas, como MD5 (de ahí que conozcamos el hash específico para «logmein».

Aquí es donde Rainbow Table entra en juego. En lugar de tener que procesar cientos de miles de contraseñas potenciales y hacer coincidir su hash resultante, una tabla de arco iris es un gran conjunto de valores de hash específicos de algoritmos precalculados.

El uso de Rainbow Table disminuye drásticamente el tiempo que lleva descifrar una contraseña hash, pero no es perfecto. Los piratas informáticos pueden comprar tablas de arcoíris precargadas con millones de combinaciones potenciales.

Ventajas: Puede piratear contraseñas complejas en poco tiempo, le otorga al pirata informático mucho poder sobre ciertos escenarios de seguridad.

Contras: Requiere una gran cantidad de espacio para almacenar Rainbow Table (a veces terabytes). Además, los atacantes están limitados a los valores contenidos en la tabla (de lo contrario, deben agregar otra tabla completa).

Mantente seguro: Otro truco complicado. Rainbow Table ofrece una amplia gama de posibilidades de ataque. Evita cualquier sitio que utilice SHA1 o MD5 como algoritmo de hash de contraseña. Evita cualquier sitio que te limite a contraseñas cortas o restrinja los caracteres que podéis usar. Utiliza siempre una contraseña compleja.

6. Malware/Keylogger

Otra forma segura de perder tus credenciales de inicio de sesión es caer en el malware. El malware está en todas partes, con el potencial de causar daños masivos. Si la variante de malware incluye un registrador de pulsaciones de teclas, es posible que todas tus cuentas estén comprometidas.

Alternativamente, el malware podría apuntar específicamente a datos privados o introducir un troyano de acceso remoto para robar tus credenciales.

Ventajas: Miles de variantes de malware, muchas personalizables, con varios métodos de entrega fáciles. Es muy probable que un gran número de objetivos sucumban al menos a una variante. Podéis pasar desapercibido, lo que permite una mayor recopilación de datos privados y credenciales de inicio de sesión.

Contras: la posibilidad de que el malware no funcione o se ponga en cuarentena antes de acceder a los datos, no garantiza que los datos sean útiles.

Mantente seguro: instala y actualiza periódicamente su software antivirus y antimalware. Considera cuidadosamente tus fuentes de descarga. No hagas clic en los paquetes de instalación que contienen bundleware y más. Mantente alejado de los sitios nefastos (lo sé, es más fácil decirlo que hacerlo). Utiliza herramientas de bloqueo de secuencias de comandos para detener las secuencias de comandos maliciosas.

7. Spidering

Spidering se relaciona con el ataque del diccionario que cubrimos anteriormente. Si un pirata informático se dirige a una institución o empresa específica, podpeis probar una serie de contraseñas relacionadas con la empresa en sí. El pirata informático podría leer y recopilar una serie de términos relacionados, o utilizar una araña de búsqueda para hacer el trabajo por ellos.

Es posible que hayas escuchado el término «spidering» antes. Son búsqueda extremadamente similares a las que se arrastran por Internet, indexando contenido para motores de búsqueda. Luego, la lista de palabras personalizada se usa contra las cuentas de usuario con la esperanza de encontrar una coincidencia.

Ventajas: potencialmente podéis desbloquear cuentas para personas de alto rango dentro de una organización. Relativamente fácil de armar y agrega una dimensión adicional a un ataque de diccionario.

Contras: Podría muy bien terminar siendo infructuoso si la seguridad de la red organizacional está bien configurada.

Manténgase a salvo: Una vez más, usa solo contraseñas seguras de un solo uso compuestas por cadenas aleatorias, nada que se vincule a tu persona, empresa, organización, etc.

8. Shoulder Surfing

De acuerdo, la última opción es una de las más básicas. ¿Qué pasa si alguien simplemente revisa tu deber mientras escribe tu contraseña?

Hacer Shoulder Surfing suena un poco ridículo, pero sucede. Cuidado si estás trabajando en un concurrido café del centro y no presta atención a tu entorno. ¿La razón? Alguien podría acercarse lo suficiente como para piratear tus contraseñas.

Ventajas: enfoque de baja tecnología para piratear contraseñas.

Contras: debe identificar al objetivo antes de averiguar la contraseña, podría revelarse en el proceso de robo.

Mantente seguro: permanezca atento a quienes le rodean cuando escribas tu contraseña, cubre el teclado y oculta las teclas durante la entrada.

Utiliza siempre una contraseña segura, única y de un solo uso

Entonces, ¿cómo evitas que un hacker robe tu contraseña? La respuesta realmente corta es que no puedes estar realmente 100% seguro. Las herramientas que utilizan los piratas informáticos para piratear contraseñas cambian todo el tiempo. Pero podéis mitigar tu exposición a la vulnerabilidad.

:)